Ca y est, les inscriptions pour les Scripting Games 2012 sont ouvertes !

Pour cela rien de compliquer, il suffit de vous rendre ici : Inscription Scripting Games 2012 puis de faire "Log On" et renseigner vos informations personnelles.

N'oubliez pas, les Scripting Games commencent lundi prochain.

Blog dedicated to Microsoft Infrastructure and more particularly to Active Directory, IdM and Security

mardi 27 mars 2012

mercredi 21 mars 2012

[Windows 8 Server] Poster des composants d'architecture Hyper-V

Microsoft a mis à disposition le poster des composants d'architecture Hyper-V de Windows 8 Server Beta.

Pour le télécharger c'est par ici : Windows Server “8” Beta Hyper-V Component Architecture Poster

Pour le télécharger c'est par ici : Windows Server “8” Beta Hyper-V Component Architecture Poster

dimanche 18 mars 2012

[Windows 8 Server] IP Address Management (IPAM)

J'ai voulu tester ce week-end la fonctionnalité IPAM (IP Address Management) de Windows 8 Server Beta. IPAM va vous permettre de gérer de façon centralisée vos espaces d'adresses IP et remonter énormément d'informations les concernant. La portée d'IPAM concerne les serveurs DHCP, DNS et NPS

Pour tester cela j'ai monté un lab avec 2 contrôleurs de domaine, 2 serveurs DHCP, 1 serveur IPAM et 1 serveur pour manager tout le lab.

Je vais pas vous montrer l'installation de la feature en elle-même puisque je n'ai pas fait de capture de ces étapes. Ce qu'il faut retenir de l'installation c'est la création de 3 GPO liées au niveau du domaine pour configurer les serveurs managés par IPAM.

Voici d'abord comment se présente la console IPAM.

On retrouve 5 grandes parties dans cette console :

La partie "OVERVIEW" vous permet de configurer IPAM et de procéder à la découverte des serveurs pouvant être monitorés par IPAM mais aussi de récupérer les informations sur les serveurs qui sont déjà managés par IPAM

La partie "SERVER INVENTORY" regroupe tous les serveurs managés ou pouvant être managés par IPAM. On peut voir ici que mes 2 DC et 1 serveur DHCP sont actuellement managés par IPAM.

La partie "IP ADDRESS SPACE" va centraliser toutes les informations concernant les adresses IP

La partie "MONITOR AND MANAGE" va concerner les serveurs managés, les scopes DHCP et les zones DNS.

Enfin la partie "EVENT CATALOG" qui centralise tous les événements concernant IPAM et DHCP.

Voyons maintenant la partie "IP ADDRESS SPACE" pour voir quelles informations IPAM ont été collectées sur mes 3 serveurs managés.

On peut voir les 3 blocs d'adresses IP correspondants à mes 3 scopes DHCP de mon 1er serveur DHCP. Ceux-ci sont vides pour le moment, on va donc alimenter un des scopes DHCP en faisant des réservations. Pour cela on va utiliser une des nouvelles cmdlets Powershell et créer 90 réservations dans le scope 172.16.20.0

Maintenant que les réservations ont été créées, on va lancer la collecte d'informations sur les serveurs managés.

On retourne maintenant dans la partie "IP ADDRESS RANGE" et on peut voir que le bloc d'adresses IP du scope 172.16.20.0 est utilisé à 37 %

On peut voir aussi au niveau des événements la création des 90 réservations :

On va maintenant ajouter le second serveur DHCP. Celui-ci ne remonte pas encore dans la console car aucun scope DHCP n'est configuré dessus. Plutôt que de créer un nouveau scope, on va mettre en place la fonctionnalité de Failover sur un des 3 scopes DHCP déjà existants.

On va maintenant relancer la découverte des serveurs :

Une fois la découverte terminée, on se rend dans la partie "SERVER INVENTORY" :

On voit donc 2 fois le même scope DHCP mais aucune information concernant le Failover ...

Après une rapide recherche dans l'UTG d'IPAM (UTG IPAM) il apparait que le DHCP Failover n'est pas encore géré dans la version Beta de Windows 8 Server.

IPAM apparait comme une fonctionnalité très intéressante et "assez simple" à mettre en place.

Pour tester cela j'ai monté un lab avec 2 contrôleurs de domaine, 2 serveurs DHCP, 1 serveur IPAM et 1 serveur pour manager tout le lab.

Je vais pas vous montrer l'installation de la feature en elle-même puisque je n'ai pas fait de capture de ces étapes. Ce qu'il faut retenir de l'installation c'est la création de 3 GPO liées au niveau du domaine pour configurer les serveurs managés par IPAM.

On retrouve 5 grandes parties dans cette console :

- Overview

- Server Inventory

- IP Address Space

- Monitor and Manage

- Event Catalog

La partie "OVERVIEW" vous permet de configurer IPAM et de procéder à la découverte des serveurs pouvant être monitorés par IPAM mais aussi de récupérer les informations sur les serveurs qui sont déjà managés par IPAM

La partie "SERVER INVENTORY" regroupe tous les serveurs managés ou pouvant être managés par IPAM. On peut voir ici que mes 2 DC et 1 serveur DHCP sont actuellement managés par IPAM.

La partie "IP ADDRESS SPACE" va centraliser toutes les informations concernant les adresses IP

Enfin la partie "EVENT CATALOG" qui centralise tous les événements concernant IPAM et DHCP.

Voyons maintenant la partie "IP ADDRESS SPACE" pour voir quelles informations IPAM ont été collectées sur mes 3 serveurs managés.

On peut voir les 3 blocs d'adresses IP correspondants à mes 3 scopes DHCP de mon 1er serveur DHCP. Ceux-ci sont vides pour le moment, on va donc alimenter un des scopes DHCP en faisant des réservations. Pour cela on va utiliser une des nouvelles cmdlets Powershell et créer 90 réservations dans le scope 172.16.20.0

Maintenant que les réservations ont été créées, on va lancer la collecte d'informations sur les serveurs managés.

On retourne maintenant dans la partie "IP ADDRESS RANGE" et on peut voir que le bloc d'adresses IP du scope 172.16.20.0 est utilisé à 37 %

On peut voir aussi au niveau des événements la création des 90 réservations :

On va maintenant ajouter le second serveur DHCP. Celui-ci ne remonte pas encore dans la console car aucun scope DHCP n'est configuré dessus. Plutôt que de créer un nouveau scope, on va mettre en place la fonctionnalité de Failover sur un des 3 scopes DHCP déjà existants.

On va maintenant relancer la découverte des serveurs :

Une fois la découverte terminée, on se rend dans la partie "SERVER INVENTORY" :

Le second serveur DHCP a bien été découvert mais il n'est pas encore managé dans IPAM. Pour cela on va devoir faire 2 choses, le mettre en statut "Managed" puis faire appliquer la GPO créée à l'installation d'IPAM.

On commence par changer le statut du serveur :

Le serveur est maintenant managé mais l'accès à IPAM est toujours bloqué.

Un rapide gpupdate sur le serveur et celui-ci est désormais managé par IPAM.

Un rapide coup d'oeil du côté des GPO pour IPAM, les 3 GPO créées à l'installation.

Les GPO ne s'appliquent qu'aux serveurs qui sont managés par IPAM :

Maintenant que mon second serveur est managé, voyons comment est vu le DHCP Failover par IPAM.

Après une rapide recherche dans l'UTG d'IPAM (UTG IPAM) il apparait que le DHCP Failover n'est pas encore géré dans la version Beta de Windows 8 Server.

IPAM apparait comme une fonctionnalité très intéressante et "assez simple" à mettre en place.

mercredi 14 mars 2012

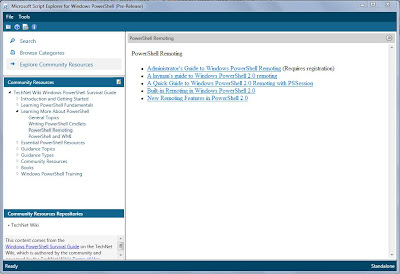

[Powershell] Microsoft Script Explorer for Windows PowerShell Beta 1

La Team de Hey, Scripting Guy! vient d'annoncer la sortie de Microsoft Script Explorer for Windows PowerShell Beta 1

Cet outil va vous permettre de :

Voici un rapide aperçu de ce nouvel outil qui je pense va vite devenir incontournable.

L'outil se présente de cette façon :

Nous sommes ici dans la partie Recherche. On peut effectué soit une recherche dans la bibliothèque, soit sur internet ou dans les communautés Powershell. Pour que la recherche dans la bibliothèque fonctionne il faut que l'emplacement soit indexé et que le service Windows Search soit démarré.

La recherche sur le Technet Script Center ne s'est pas révélée très pertinente mais nous sommes encore en Beta.

On passe ensuite à la partie Script par Catégorie :

C'est dans cette partie que l'on retrouve les scripts déjà existants du Technet Script Center entre autres, classés par catégorie.

Dans la partie du script proprement dite, on retrouve 2 boutons très pratiques : Save and Copy.

Le bouton Save nous permet de sauvegarder directement le script dans notre bibliothèque de scripts.

Enfin on retrouve la partie regroupant toutes les ressources pour se documenter sur Powershell :

Vous allez me dire que c'est bien beau comme outil mais maintenant que j'ai une bibliothèque de scripts j'en fais quoi ?

Script Explorer s'intègre automatiquement comme add-on dans Powershell ISE.

Lorsque vous lancer Script Explorer depuis ISE le bouton "Copy" devient "Insert" et vous permet d'importer le script directement dans ISE.

Microsoft nous offre là un bel outil pour tous ceux qui font du scripting.

Pour plus d'information vous pouvez visiter directement le site Microsoft dédié : Microsoft Script Explorer for Windows PowerShell ( Pre-Release )

Et voici le lien direct pour tester ce superbe outil : Microsoft Script Explorer for Windows PowerShell (pre-release)

Cet outil va vous permettre de :

- Accéder de façon centralisée à toutes les ressources Powershell

- Rechercher des scripts Powershell dans les différentes communautés présentes sur Internet

- Créer votre propre bibliothèque de scripts d'entreprise

Voici un rapide aperçu de ce nouvel outil qui je pense va vite devenir incontournable.

L'outil se présente de cette façon :

Nous sommes ici dans la partie Recherche. On peut effectué soit une recherche dans la bibliothèque, soit sur internet ou dans les communautés Powershell. Pour que la recherche dans la bibliothèque fonctionne il faut que l'emplacement soit indexé et que le service Windows Search soit démarré.

La recherche sur le Technet Script Center ne s'est pas révélée très pertinente mais nous sommes encore en Beta.

On passe ensuite à la partie Script par Catégorie :

C'est dans cette partie que l'on retrouve les scripts déjà existants du Technet Script Center entre autres, classés par catégorie.

Dans la partie du script proprement dite, on retrouve 2 boutons très pratiques : Save and Copy.

Le bouton Save nous permet de sauvegarder directement le script dans notre bibliothèque de scripts.

Enfin on retrouve la partie regroupant toutes les ressources pour se documenter sur Powershell :

Vous allez me dire que c'est bien beau comme outil mais maintenant que j'ai une bibliothèque de scripts j'en fais quoi ?

Script Explorer s'intègre automatiquement comme add-on dans Powershell ISE.

Lorsque vous lancer Script Explorer depuis ISE le bouton "Copy" devient "Insert" et vous permet d'importer le script directement dans ISE.

Microsoft nous offre là un bel outil pour tous ceux qui font du scripting.

Pour plus d'information vous pouvez visiter directement le site Microsoft dédié : Microsoft Script Explorer for Windows PowerShell ( Pre-Release )

Et voici le lien direct pour tester ce superbe outil : Microsoft Script Explorer for Windows PowerShell (pre-release)

lundi 12 mars 2012

[Windows 8 Server] Test Lab Guides

Après les UTG ( Understand and Troubleshoot Guides ), Microsoft a mis à disposition les TLG (Test Lab Guides).

Vous pouvez les consulter sur le technet : Windows Server “8” Beta Test Lab Guides

Vous y retrouverez les TLG suivants :

Vous pouvez les consulter sur le technet : Windows Server “8” Beta Test Lab Guides

Vous y retrouverez les TLG suivants :

- Test Lab Guide: Windows Server “8” Beta Base Configuration

- Test Lab Guide: Demonstrate DirectAccess Single Server Setup with Mixed IPv4 and IPv6 in Windows Server "8" Beta

- Test Lab Guide: Demonstrate DirectAccess Simplified Setup in an IPv4-only Test Environment in Windows Server "8" Beta

- Test Lab Guide: Deploying Remote Desktop Licensing in Windows Server "8" Beta

- Test Lab Guide: Demonstrating DHCP Failover in Windows Server "8" Beta

- Test Lab Guide: Demonstrate Virtualized Domain Controller (VDC) in Windows Server "8" Beta

- Test Lab Guide: Demonstrate Printing in Windows Server "8" Beta

- Test Lab Guide: Demonstrate Remote Desktop Services in Windows Server "8" Beta

- Test Lab Guide: Demonstrate Remote Desktop Services Desktop Virtualization in Windows Server "8" Beta

- Test Lab Guide: Demonstrate IP Address Management (IPAM) in Windows Server "8" Beta

- Test Lab Guide: Demonstrate DNS Security Extensions (DNSSEC) in Windows Server "8" Beta

- Test Lab Guide: Demonstrate ADDS Simplified Administration in Windows Server "8" Beta

- Test Lab Guide: Demonstrate High Availability Printing in Windows Server "8" Beta

- Test Lab Guide: Deploying an AD CS Two Tier PKI Hierarchy

- Test Lab Guide: Deploying Certificates to Non-domain Joined Computers Using Certificate Enrollment Web Services

dimanche 11 mars 2012

[Powershell] J-((get-date 02/04/2012)-(get-date)).days avant les Scripting Games 2012

Eh oui c'est bientôt l'heure des Scripting Games 2012 !

J'ai connu les Scripting Games en même temps que le Powershell avec les Jeux de Script d'Hiver 2008 (Souvenirs) mais je n'y ai plus prêtés attention depuis.

Mais j'ai bien l'intention de participer cette année !

J'ai connu les Scripting Games en même temps que le Powershell avec les Jeux de Script d'Hiver 2008 (Souvenirs) mais je n'y ai plus prêtés attention depuis.

Mais j'ai bien l'intention de participer cette année !

samedi 10 mars 2012

[Windows 8 Server] Powershell Web Access

Cette fonctionnalité était déjà présente dans la version Developper Preview, elle a depuis été grandement simplifiée avec l'ajout de cmdlets Powershell dédiées.

On commence par installer la Feature :

Le fichier README.txt explique la suite de l''installation et de la configuration.

On suit donc la procédure (avec un certificat de test)

On donne des accès complets (pour le test) :

On va ensuite sur un client pour tester la connexion (ici à un contrôleur de domaine) :

On se connecte sans problème au DC.

On teste une commande, tout fonctionne.

Au niveau de l'interface pas grand chose à dire, la complétion avec TAB fonctionne mais on peut aussi passer par le bouton encadré en vert qui permet la complétion.

Au niveau des cmdlets Powershell, elles sont peu nombreuses pour ce module et servent exclusivement à la gestion des règles d'accès :

Concernant les règles d'accès justement, comme vous pouvez le voir dans la capture ci-dessous, on doit utiliser le FQDN pour le nom de machine et l'UPN n'est pas accepté pour l'utilisateur.

Et voici ce qu'il se passe lorsque l'on essaie de se connecter à une machine non présente dans la règle d'accès :

On commence par installer la Feature :

Le fichier README.txt explique la suite de l''installation et de la configuration.

On suit donc la procédure (avec un certificat de test)

On donne des accès complets (pour le test) :

On va ensuite sur un client pour tester la connexion (ici à un contrôleur de domaine) :

On se connecte sans problème au DC.

On teste une commande, tout fonctionne.

Au niveau de l'interface pas grand chose à dire, la complétion avec TAB fonctionne mais on peut aussi passer par le bouton encadré en vert qui permet la complétion.

Au niveau des cmdlets Powershell, elles sont peu nombreuses pour ce module et servent exclusivement à la gestion des règles d'accès :

Concernant les règles d'accès justement, comme vous pouvez le voir dans la capture ci-dessous, on doit utiliser le FQDN pour le nom de machine et l'UPN n'est pas accepté pour l'utilisateur.

Et voici ce qu'il se passe lorsque l'on essaie de se connecter à une machine non présente dans la règle d'accès :

Vous retrouverez toutes les informations en détails sur le Technet : Deploy Windows PowerShell Web Access

vendredi 2 mars 2012

[Windows 8 Server] Première prise en main de la version Beta

La Beta de Windows 8 Server est sortie hier.

Voici ce que j'ai remarqué sur ma première prise en main de cette version.

Première chose, le mode d'installation Feature On-Demand présent dans la version Developper Preview n'est plus disponible :

Pour plus d'informations concernant ces 2 modes d'installation (et sur Feature On-Demand) : Windows Server Installation Options

La console Server Manager a subi quelques changements avec l'ajout des outils d'administration directement dans la console, pratique quand on est en mode interface minimale :

D'autres outils sont disponibles en fonction des rôles (ici pour ADDS) :

Quelques petits changements pour l'installation du rôle ADDS, les outils ne sont plus installés par défaut, il faut le spécifier avec l'option "-IncludeManagementTools". En revanche la console DNS est désormais installée avec cette option, contrairement à la version Developper Preview :

L'installation de la forêt ADDS est quasiment identique, le niveau fonctionnel de domaine et de forêt "Win8" ne génère plus d'erreur.

On notera juste une petite erreur, la sortie avec le RebootRequired à False.

La console ADAC a bien évolué, fini la version 2008 R2. La console accueille désormais une partie dédiée au Dynamic Access Control.

Pour la version Core, on notera l'ajout de "Restore Graphical User Interface (GUI)" dans le menu de sconfig :

Il va falloir maintenant plonger plus profondément dans cette version Beta !

Voici ce que j'ai remarqué sur ma première prise en main de cette version.

Première chose, le mode d'installation Feature On-Demand présent dans la version Developper Preview n'est plus disponible :

Pour plus d'informations concernant ces 2 modes d'installation (et sur Feature On-Demand) : Windows Server Installation Options

La console Server Manager a subi quelques changements avec l'ajout des outils d'administration directement dans la console, pratique quand on est en mode interface minimale :

D'autres outils sont disponibles en fonction des rôles (ici pour ADDS) :

Quelques petits changements pour l'installation du rôle ADDS, les outils ne sont plus installés par défaut, il faut le spécifier avec l'option "-IncludeManagementTools". En revanche la console DNS est désormais installée avec cette option, contrairement à la version Developper Preview :

L'installation de la forêt ADDS est quasiment identique, le niveau fonctionnel de domaine et de forêt "Win8" ne génère plus d'erreur.

On notera juste une petite erreur, la sortie avec le RebootRequired à False.

La console ADAC a bien évolué, fini la version 2008 R2. La console accueille désormais une partie dédiée au Dynamic Access Control.

Pour la version Core, on notera l'ajout de "Restore Graphical User Interface (GUI)" dans le menu de sconfig :

Il va falloir maintenant plonger plus profondément dans cette version Beta !

[Windows 8 Server] Sortie de la version Beta

Ça n'a pas du vous échapper, la beta de Windows 8 Server est disponible depuis hier : Windows Server Blog

A première vue beaucoup d'évolutions depuis la version Developper Preview !

Pour télécharger la beta c'est par ici : Windows 8 Server Beta

A première vue beaucoup d'évolutions depuis la version Developper Preview !

Pour télécharger la beta c'est par ici : Windows 8 Server Beta

jeudi 1 mars 2012

[Windows 8 Server] Understand and Troubleshoot Guides

Microsoft a publié ces guides afin d'aider à la compréhension et au troobleshooting des nouvelles fonctionnalités apportées dans Windows 8 Server.

Les différents guides (UTG) suivants sont disponibles :

Vous les trouverez sur le Technet à l'adresse suivante : Windows Server “8” Beta Understand and Troubleshoot Guides

Les différents guides (UTG) suivants sont disponibles :

- Understand and Troubleshoot Activation Technologies in Windows Server “8” Beta

- Understand and Troubleshoot AD DS Simplified Administration in Windows Server “8” Beta

- Understand and Troubleshoot BitLocker in Windows Server “8” Beta

- Understand and Troubleshoot Cluster-Aware Updating (CAU) in Windows Server “8” Beta

- Understand and Troubleshoot DHCP Failover in Windows Server “8” Beta

- Understand and Troubleshoot DNS Security Extensions (DNSSEC) in Windows Server “8” Beta

- Understand and Troubleshoot Dynamic Access Control

- Understand and Troubleshoot High Availability Printing in Windows “8” Beta

- Understand and Troubleshoot Hyper-V Replica in Windows Server “8” Beta

- Understand and Troubleshoot IP Address Management (IPAM) in Windows Server “8” Beta

- Understand and Troubleshoot Microsoft Online Backup Service in Windows Server “8” Beta

- Understand and Troubleshoot Printing in Windows Server “8” Beta

- Understand and Troubleshoot Remote Access in Windows Server "8" Beta

- Understand and Troubleshoot Remote Desktop Services Desktop Virtualization in Windows Server “8” Beta

- Understand and Troubleshoot Remote Desktop Services in Windows Server “8” Beta

- Understand and Troubleshoot Scale-Out File Servers in Windows Server "8" Beta

- Understand and Troubleshoot Servicing in Windows Server “8” Beta

- Understand and Troubleshoot Storage Spaces and Pools in Windows Server "8" Beta

- Understand and Troubleshoot Virtualized Domain Controller (VDC) in Windows Server “8” Beta

Vous les trouverez sur le Technet à l'adresse suivante : Windows Server “8” Beta Understand and Troubleshoot Guides

[Windows 8 Server] Module Powershell ADDSDeployment

Windows 8 Server et Powershell V3 nous offre la possibilité de déployer AD DS en powershell.

Voici les différentes commandes qui vous permettront cela.

Le module qui nous intéresse est le module ADDSDeployment.

Pour voir les différentes commandes disponibles dans le module ADDSDeployment (celles-ci sont au nombre de 73) :

La commande pour installer une nouvelle forêt :

La commande pour installer un nouveau domaine :

La commande pour installer un nouveau contrôleur de domaine :

La commande pour créer un compte de RODC :

La commande pour désinstaller un contrôleur de domaine :

Plus d'informations sur le Technet : Deploy Active Directory Domain Services

Voici les différentes commandes qui vous permettront cela.

On commence par installer le rôle AD DS, pour cela rien de compliqué :

Import-Module ServerManager

Add-windowsfeature -name AD-Domain-Services –IncludeManagementTools

Le module qui nous intéresse est le module ADDSDeployment.

Pour voir les différentes commandes disponibles dans le module ADDSDeployment (celles-ci sont au nombre de 73) :

Get-command –module ADDSDeployment

La commande pour installer une nouvelle forêt :

Install-ADDSForest [SkipPreChecks] –DomainName <string> -SafeModeAdministratorPassword <SecureString> [-CreateDNSDelegation] [-DatabasePath <string>] [-DNSDelegationCredential <PS Credential>] [-DNSOnNetwork] [-DomainMode <DomainMode> {Win2KNative | Win2003 | Win2008 | Win2008R2 | Win8}] [-DomainNetBIOSName <string>] [-ForestMode <ForestMode> {Win2KNative | ] Win2003 | Win2008 | Win2008R2 | Win8}] [-InstallDNS] [-LogPath <string>] [-RebootOnCompletion] [-SkipAutoConfigureDNS] [-SYSVOLPath] [-Force] [-WhatIf] [-Confirm] [<CommonParameters>]

La commande pour installer un nouveau domaine :

Install-ADDSDomain [SkipPreChecks] –NewDomainName <string> -ParentDomainName <string> -SafeModeAdministratorPassword <SecureString> [-ADPrepCredential <PS Credential>] [-AllowDomainReinstall] [-CreateDNSDelegation] [-Credential <PS Credential>] [-DatabasePath <string>] [-DNSDelegationCredential <PS Credential>] [-DNSOnNetwork] [-DomainMode <DomainMode> {Win2KNative | Win2003 | Win2008 | Win2008R2 | Win8}] [DomainType <DomainType> {Child Domain | TreeDomain} [-InstallDNS] [-LogPath <string>] [-DoNotConfigureGlobalCatalog] [-NewDomainNetBIOSName <string>] [-RebootOnCompletion] [-ReplicationSourceDC <string>] [-SiteName <string>] [-SkipAutoConfigureDNS] [-Systemkey <SecureString>] [-SYSVOLPath] [-Force] [-WhatIf] [-Confirm] [<CommonParameters>]

La commande pour installer un nouveau contrôleur de domaine :

Install-ADDSDomainController -DomainName <string> [SkipPreChecks] –SafeModeAdministratorPassword <SecureString> [-ADPrepCredential <PS Credential>] [-AllowDomainControllerReinstall] [-ApplicationPartitionsToReplicate <string[]>] [-CreateDNSDelegation] [-Credential <PS Credential>] [-CriticalReplicationOnly] [-DatabasePath <string>] [-DNSDelegationCredential <PS Credential>] [-DNSOnNetwork] [-DoNotConfigureGlobalCatalog] [-InstallationMediaPath <string>] [-InstallDNS] [-LogPath <string>] [-MoveInfrastructureOperationMasterRoleIfNecessary] [-RebootOnCompletion] [-ReplicationSourceDC <string>] [-SiteName <string>] [-SkipAutoConfigureDNS] [-SystemKey <SecureString>] [-SYSVOLPath <string>] [-Force] [-WhatIf] [-Confirm] [<CommonParameters>]

La commande pour créer un compte de RODC :

Add-ADDSReadOnlyDomainControllerAccount [-SkipPreChecks] –DomainControllerAccuntName <string> -DomainName <string> -SiteName <string> [-AllowPasswordReplicationAccountName <string []>] [-DoNotConfigureGlobalCatalog] [-Credential <PS Credential>] [-DelegatedAdministratorAccountName <string>] [-DenyPasswordReplicationAccountName <string []>] [-InstallDNS] [-ReplicationSourceDC <string>] [-Force] [-WhatIf] [-Confirm] [<Common Parameters>]

La commande pour désinstaller un contrôleur de domaine :

Uninstall-ADDSDomainController [-skipprechecks] –LocalAdministratorPassword <SecureString> [-Credential <PS Credential>] [-DemoteOperationsMasterRole] [-DNSDelegationRemovalCredential <PS Credential>] [-ForceRemoval] [-IgnoreLastDCInDomainMismatch] [-IgnoreLastDNSServerForZone] [-LastDomainControllerInDomain] [-RebootOnCompletion] [-RemoveApplicationPartitions] [-RemoveDNSDelegation] [-RetainDCMetadata] [-Force] [-WhatIf] [-Confirm] [<common parameters>]

Plus d'informations sur le Technet : Deploy Active Directory Domain Services

Inscription à :

Commentaires (Atom)